# Vragen over uw verbinding

# Hoe zorg ik ervoor dat gebruikers (met behulp van IdP scoping) vanuit een inlogknop naar de eIDAS Berichtenservice (het vlaggenscherm) worden geleid?

Het is verplicht om een aparte inlogknop te gebruiken voor het inloggen met eIDAS. Indien u nog geen aparte inlogknop heeft, zult u hiervoor aanpassingen moeten maken in uw webapplicatie. Alle dienstverleners moeten ervoor zorgen dat er een aparte inlogknop op hun portaal wordt geplaatst.

Indien u bent aangesloten op de Signicat Identity Broker en selectie van eID’s door uw gebruikers plaatsvindt op de Signicat Identity Broker, kunt u ons Technical Supportteam verzoeken om verdere technische wijzigingen voor uw organisatie te regelen.

Indien uw organisatie is aangesloten op de Signicat Identity Broker en de selectie van eID's plaatsvindt op uw portal, of indien u bent aangesloten op de Signicat eHerkenning Broker, dan kunt u het element 'Scoping' gebruiken om de gebruiker door te verwijzen naar de eIDAS Message Service.

Dit kan door de volgende elementen (zie vanaf regel 16) in het authenticatieverzoek op te nemen:

# Makelaarsverbindingen

# Productie

<saml2p:AuthnRequest xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol"

AssertionConsumerServiceURL="https://customer.website.nl/api/gebruiker-extern/saml/sso/eidas"

AttributeConsumingServiceIndex="1"

Destination="https://signicat.broker.nl/broker/sp/saml/login"

ForceAuthn="true"

ID="_4c2b179988a66bd1881ae933d387c3c1"

IsPassive="false"

IssueInstant="2021-07-23T12:20:04.780Z"

ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Version="2.0">

<saml2:Issuer xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">example_SP</saml2:Issuer>

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#">...</ds:Signature>

<saml2p:RequestedAuthnContext Comparison="minimum">

<saml2:AuthnContextClassRef xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">urn:etoegang:core:assurance-class:loa3</saml2:AuthnContextClassRef>

</saml2p:RequestedAuthnContext>

<saml2p:Scoping>

<saml2p:IDPList>

<saml2p:IDPEntry ProviderID="urn:etoegang:EB:00000004000000149000:entities:0001"/>

</saml2p:IDPList>

</saml2p:Scoping>

</saml2p:AuthnRequest>

# Pre-productie

<saml2p:AuthnRequest xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol"

AssertionConsumerServiceURL="https://customer.website.nl/api/gebruiker-extern/saml/sso/eidas"

AttributeConsumingServiceIndex="9000"

Destination="https://signicat.broker.nl/broker/sp/saml/login"

ForceAuthn="true"

ID="_4c2b179988a66bd1881ae933d387c3c1"

IsPassive="false"

IssueInstant="2021-07-23T12:20:04.780Z"

ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Version="2.0">

<saml2:Issuer xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">example_SP</saml2:Issuer>

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#">...</ds:Signature>

<saml2p:RequestedAuthnContext Comparison="minimum">

<saml2:AuthnContextClassRef xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">urn:etoegang:core:assurance-class:loa3</saml2:AuthnContextClassRef>

</saml2p:RequestedAuthnContext>

<saml2p:Scoping>

<saml2p:IDPList>

<saml2p:IDPEntry ProviderID="urn:etoegang:EB:00000004000000149000:entities:9009"/>

</saml2p:IDPList>

</saml2p:Scoping>

</saml2p:AuthnRequest>

# Directe verbindingen

# Productie

<saml2p:AuthnRequest xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol"

AssertionConsumerServiceURL="https://customer.website.nl/api/gebruiker-extern/saml/sso/eidas"

AttributeConsumingServiceIndex="1"

Destination="https://eh.signicat.nl/broker/sp/eh/1.13/login"

ForceAuthn="true"

ID="_4c2b179988a66bd1881ae933d387c3c1"

IsPassive="false"

IssueInstant="2021-07-23T12:20:04.780Z"

Version="2.0">

<saml2:Issuer xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">example_SP</saml2:Issuer>

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#">...</ds:Signature>

<saml2p:RequestedAuthnContext Comparison="minimum">

<saml2:AuthnContextClassRef xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">urn:etoegang:core:assurance-class:loa3</saml2:AuthnContextClassRef>

</saml2p:RequestedAuthnContext>

<saml2p:Scoping>

<saml2p:IDPList>

<saml2p:IDPEntry ProviderID="eherkenning"/>

<saml2p:IDPEntry ProviderID="urn:etoegang:EB:00000004000000149000:entities:0001"/>

</saml2p:IDPList>

</saml2p:Scoping>

</saml2p:AuthnRequest>

# Pre-productie

<saml2p:AuthnRequest xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol"

AssertionConsumerServiceURL="https://customer.website.nl/api/gebruiker-extern/saml/sso/eidas"

AttributeConsumingServiceIndex="9000"

Destination="https://eh.pre.signicat.nl/broker/sp/eh/1.13/login"

ForceAuthn="true"

ID="_4c2b179988a66bd1881ae933d387c3c1"

IsPassive="false"

IssueInstant="2021-07-23T12:20:04.780Z"

Version="2.0">

<saml2:Issuer xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">example_SP</saml2:Issuer>

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#">...</ds:Signature>

<saml2p:RequestedAuthnContext Comparison="minimum">

<saml2:AuthnContextClassRef xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion">urn:etoegang:core:assurance-class:loa3</saml2:AuthnContextClassRef>

</saml2p:RequestedAuthnContext>

<saml2p:Scoping>

<saml2p:IDPList>

<saml2p:IDPEntry ProviderID="eherkenning"/>

<saml2p:IDPEntry ProviderID="urn:etoegang:EB:00000004000000149000:entities:9009"/>

</saml2p:IDPList>

</saml2p:Scoping>

</saml2p:AuthnRequest>

TIP

Voor meer informatie, zie de Afsprakenstelsel interface specificaties (opens new window).

# Hoe test ik mijn verbinding op pre-productie?

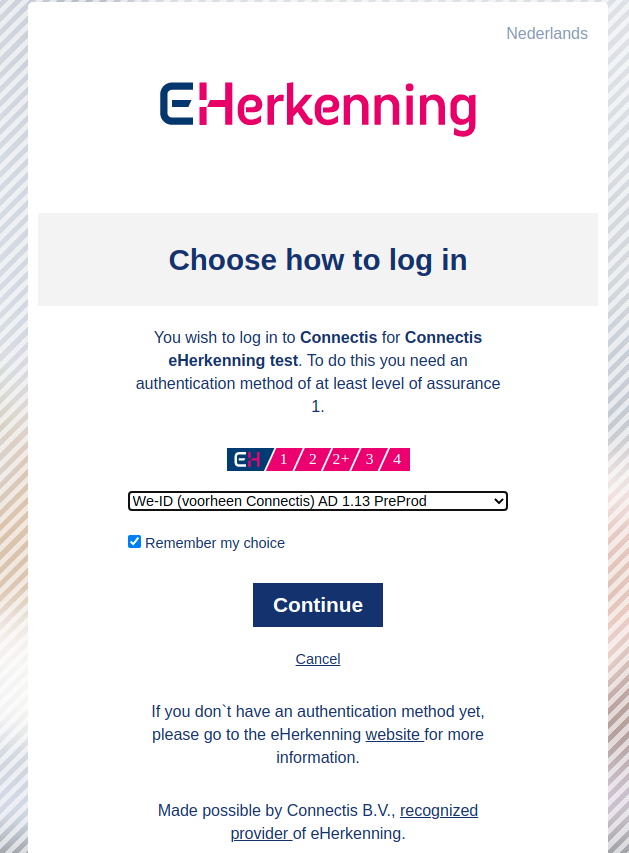

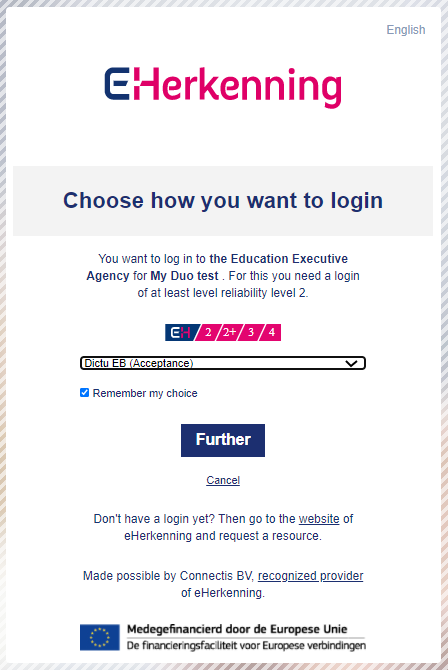

Selecteer tijdens het testen de optie "pre-productie" van uw respectievelijke middel provider (zie voorbeeld afbeelding).

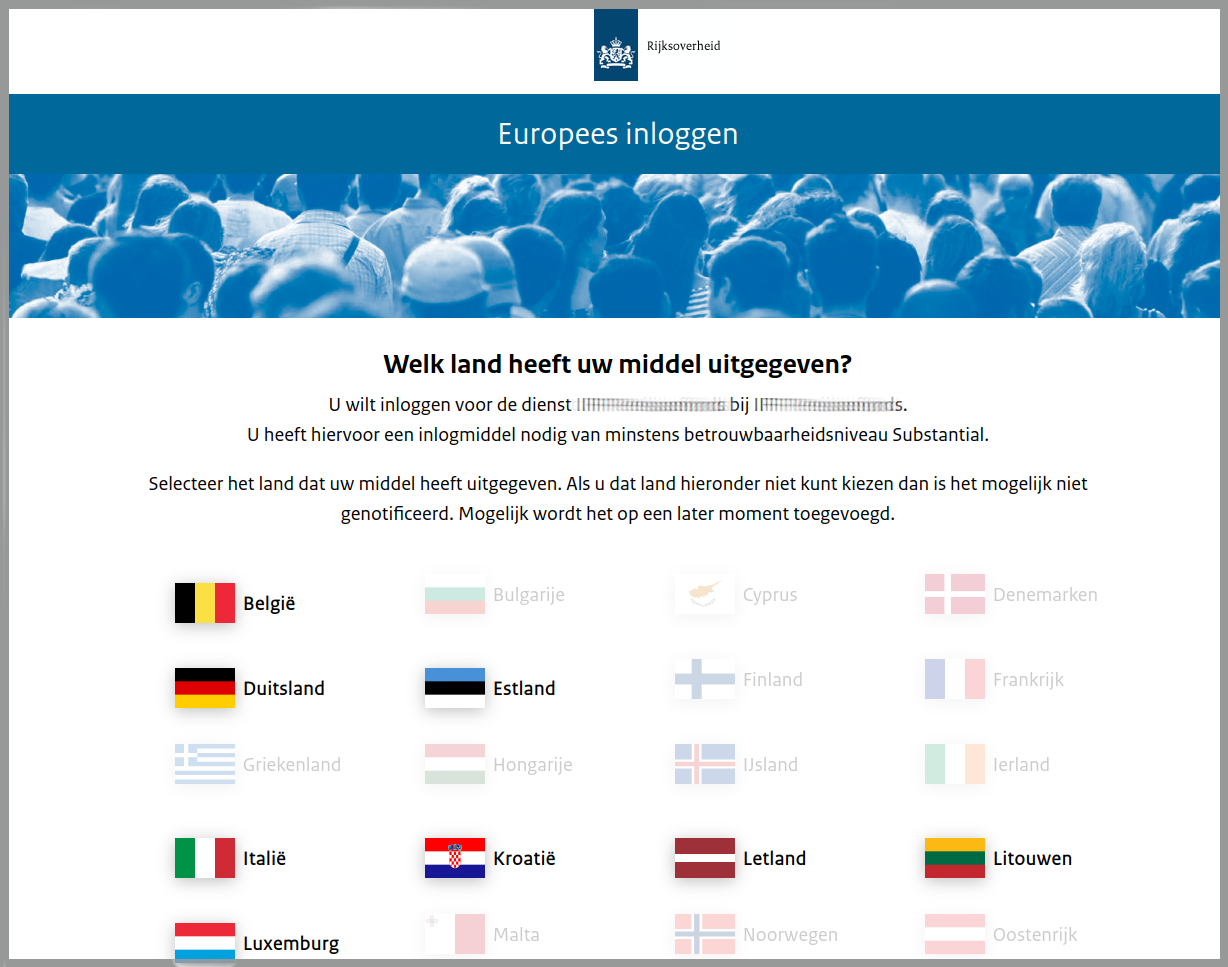

# Hoe kan ik mijn eIDAS pre-productie verbinding testen?

Wanneer u niet direct naar de eIDAS Message Service scant, kiest u de optie "Dictu EB (Acceptatie)".

Kies om in te loggen voor het fictieve land Atlantis (de laatste optie).

Gebruik het volgende publiekelijk beschikbare testmiddel:

test_user_bsn_loa3test_user_bsn_loa4test_user_pseudoid_loa3test_user_pseudoid_loa4

Neem contact op met Support als u een testmiddel nodig heeft waar specifieke attributen aan zijn gekoppeld.

# Hoe kan ik een testmiddel kopen?

U kunt een testmiddel aanvragen via de volgende link: Aanvraag eHerkenning testmiddel (opens new window).

In het aanvraagformulier kunt u aangeven welke attributen het testmiddel moet hebben.

# Kan ik meerdere dienstverleners aan één aansluiting koppelen?

Nee. Een verbinding is gekoppeld aan het Organisatie-identificatienummer (OIN) van de dienstverlener. Het is niet mogelijk om verschillende OIN’s te koppelen aan één verbinding.

# Heb ik voor iedere dienst een nieuwe verbinding nodig?

Nee. Een aansluiting wordt gekoppeld aan het Organisatorisch Identificatienummer (OIN) van de dienstverlener. Het is niet mogelijk om meerdere OIN's aan één aansluiting te koppelen.

# Heb ik voor elke dienst een nieuwe aansluiting nodig?

Nee, u kunt meerdere diensten via dezelfde aansluiting gebruiken. Er kan een één-op-één of één-op-veel relatie worden gelegd tussen een aansluiting en dienst(en).

# Wat voor certificaten kan ik gebruiken voor een eHerkenning verbinding?

Voor eHerkenning dient u PKIOverheid certificaten aan te leveren voor zowel onze pre-productie als productie omgevingen. Dit is een eis van het Afsprakenstelsel (opens new window).

# Waar moet ik op letten bij het aanvragen van PKIoverheid certificaten?

Let u bij de aanvraag op het volgende:

Het OIN van uw organisatie wordt opgenomen in het veld Serial van uw certificaat. Het kan nodig zijn dit expliciet te vermelden.

Het type PKIoverheid certificaat is "Private Services CA G1".

Het certificaat is aangeschaft bij een van de erkende leveranciers.

De bitsterkte van het certificaat moet 4048 zijn.app://resources/notifications.html#

# Hoe kom ik aan een OIN als ik die niet bij de hand heb?;

De meeste organisaties hebben al een Organisational Identification Number (OIN). Als u er nog geen heeft aangevraagd, kunt u dat doen via deze link (opens new window).

Als uw organisatie niet in aanmerking komt voor een OIN, neem dan contact op met Technical Support (zie hieronder). In plaats daarvan zal een OIN worden opgesteld op basis van het KvK-nummer.

# In welke programmeertalen bieden jullie adapters/SDK's aan?

Onze adapters zijn beschikbaar in Java en .NET. Meer informatie over de Signicat Adapters vindt u hier.

# Ondersteunt de Signicat adapter multi-tenant of moet ik een adapter installeren voor elke tenant op mijn applicatie?

Het is niet nodig om een adapter per tenant te installeren. De Signicat adapter ondersteunt multi-tenant.

# Waarom kan ik geen HTTP-verbindingen (naar localhost) gebruiken om de Identity Broker-integratie te testen?

Omdat HTTP-verbindingen niet als veilig worden beschouwd, mogen ze niet worden geconfigureerd. Alle verbindingen moeten over HTTPS gaan. HTTP-verbindingen worden in verschillende audits beschouwd als non-conformities, zelfs als ze naar localhost applicaties op testomgevingen gaan.

Omdat beveiliging belangrijk is bij authenticatiestromen, maken wij geen uitzonderingen op het toestaan van HTTP verbindingen.

Om gebruik te maken van HTTPS op localhost omgevingen, stellen wij voor om te beschikken over:

- een DNS entry voor uw bedrijfsdomein die wijst naar 127.0.0.1 (wij gebruiken bijvoorbeeld *.local.test-development.nl)

- een goedkoop certificaat voor deze DNS entry dat wordt gedeeld met alle relevante ontwikkelaars.

Blijft uw vraag onbeantwoord? U kunt onze Technical support afdeling bereiken van maandag tot vrijdag van 9:00 tot 17:30 uur via e-mail technicalsupport@signicat.com of door te bellen naar + 31 (0)88 012 0210.